Google脅威インテリジェンスグループ(GTIG)の最新調査により、北朝鮮のIT労働者が世界中の企業に潜入し、リモートワーカーを装って不正に職を得ていることが明らかになりました。

彼らは単なるフリーランス技術者ではなく、国家支援を受けたサイバー活動の一環として、各国の企業データや金銭を北朝鮮政府に還流させている可能性があります。

🔍どのように企業へ潜入しているのか?

北朝鮮のIT労働者たちは、以下のような手口で世界中の企業に潜入しています:

- 🆔 偽の身分証や履歴書を使用

- セルビアやスロバキアの大学卒業証明書・住居情報を含んだ偽造履歴書

- 偽パスポートを専門に扱うブローカーとの連携

- 📡 TelegramやUpworkを使って求人に応募

- 国籍を偽装(例:日本、イタリア、マレーシアなど)

- 🤖 複数のアイデンティティを使い分け

- 1人で12人分になりすまして活動

- 推薦状の偽造や採用担当との信頼関係構築にも注力

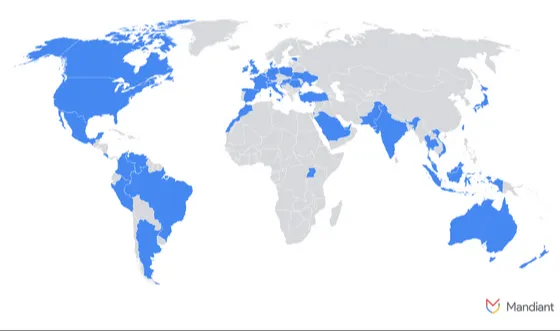

🌍アメリカからヨーロッパ・アジアへ拡大するネットワーク

北朝鮮のIT労働者たちは、アメリカでの活動が困難になる中、ヨーロッパやアジアを中心に活動範囲を急速に拡大しています。

🚨 2024年後半には、1人の労働者がヨーロッパとアメリカで複数の企業に偽装応募。特に防衛関連・政府機関に対して積極的なアプローチが確認されました。

🛠️関与が疑われる開発プロジェクト

Googleの調査によると、北朝鮮のIT労働者たちは高度なスキルを持ち、多岐にわたるプロジェクトに関与していたことが確認されています:

- 🌐 Next.js、Reactを使ったWeb開発

- 📦 Tailwind CSS、MongoDB、Node.jsを使用したジョブマーケットプレイス構築

- 🔗 Solana+Anchor+Rustでのブロックチェーンアプリ開発

- 🤖 Electron、AI、ブロックチェーン技術を活用したアプリケーション

💣内部からの脅威:企業を脅迫するケースも

実際に、解雇されたIT労働者が「機密データを公開する」と企業を脅迫するケースも発生しています。これは単なるスパイ活動にとどまらず、企業への金銭的・ reputationalな損害を与える新たなフェーズに突入していることを示しています。

これらのポジションを確保するために、北朝鮮労働者は日本、イタリア、マレーシア、シンガポール、ウクライナ、アメリカ、ベトナムなど、さまざまな国の国籍を偽りました。以下が、北朝鮮のIT労働者が関与した国のリストです。

🔐なぜ潜入に成功してしまうのか?

👉1. BYOD(Bring Your Own Device)文化の落とし穴

多くの企業が導入するBYODポリシーが、セキュリティ上の抜け穴になっています。

- 私物のデバイス使用により、企業側で活動の追跡が困難に

- セキュリティ監視の対象外となり、悪意ある行動の検出が遅れる

Googleはこの点について「企業のノートPCとは異なり、証拠を得にくい」と警告を発しています。

🌐関与が疑われる国のリスト

北朝鮮労働者は、以下の国籍を偽って活動していたケースが確認されています:

🗺️ 偽装された国の例:

- 日本

- イタリア

- マレーシア

- シンガポール

- ウクライナ

- アメリカ

- ベトナム など

📈脅威は拡大中:フォーチュン100企業にも潜入

2024年9月の時点でも、Googleは同様の調査を公表していましたが、その後も範囲・規模ともに拡大しています。

注目すべきは、「UNC5267」と名付けられたグループがフォーチュン100企業にまで潜入した事例。これは、単なるフリーランス偽装ではなく、大規模かつ計画的な諜報活動であることを示唆しています。

✅企業が取るべき対策

北朝鮮労働者のような偽装リモートワーカーを見抜くために、企業側で以下の対策が求められます:

🛡️ 多層的な本人確認の徹底

🔍 履歴書・推薦状の厳格なチェック

💻 BYODの見直しと端末管理の強化

📊 アクティビティログやデバイス監視の実装

📝まとめ:サイバー脅威は「外部」だけではない

今回のGoogleの調査は、北朝鮮のIT労働者が世界中の企業に浸透しつつあるという現実を浮き彫りにしました。

表面上は優秀なリモートワーカー。

しかし裏では、国家のために機密を盗み、企業を揺さぶる存在かもしれません。

IT・セキュリティ担当者はもちろん、人事部門や経営層も含めて、今後は**「リモート人材の安全性」を再確認することが急務**と言えるでしょう。

コメント