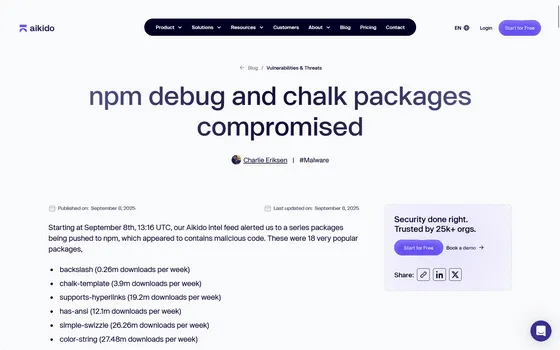

JavaScriptの開発現場で欠かせないnpm(Node Package Manager)。その開発者アカウントが乗っ取られ、合計週間ダウンロード数26億回以上を誇る人気パッケージ18種類にマルウェアが仕込まれるという大規模なセキュリティインシデントが発生しました。

この事件は、世界中の開発者や利用者に衝撃を与えています。

👉 詳細記事:Aikido Securityによる報告

👉 海外報道:BleepingComputer / Krebs on Security

🎯 何が起きたのか?

セキュリティ企業 Aikido Security の調査によると、攻撃者はnpm開発者のJosh Junon氏にフィッシングメールを送り、認証情報を奪取。

その結果、複数のパッケージに悪意あるコードを注入して公開することに成功しました。

この悪意のあるコードは、

- Webサイトを通じて実行される暗号資産の取引を監視・乗っ取りする

- 攻撃者に取引の制御を奪わせる

といった極めて危険なものでした。

🕒 攻撃のタイムライン

- 2025年9月8日 22時頃(日本時間)

攻撃が検出され、警告が確認される。 - 対象:18種類の超人気npmパッケージ

- 合計週間ダウンロード数 26億回超

- npmチームは発覚後、攻撃者による不正バージョンを削除

Aikido Securityによると、日本時間の2025年9月8日22時頃から、悪意のあるコードが含まれていると思われる一連のパッケージがnpmにプッシュされているという警告を確認したとのこと。対象となるパッケージは非常に人気のある18個のパッケージで、週間ダウンロード数は全部合わせて26億回に上ります。この事象が検出されて以降、npmチームは攻撃者によって公開された悪意のあるバージョンのいくつかを削除しました。

📩 フィッシングメールの手口

Junon氏が受け取ったメールは、正規の npmjs.com に酷似したアドレス [email protected] から送信されていました。

内容は「セキュリティ更新のお願い」と称し、

- 二要素認証情報の更新を求める

- 「最終更新から12カ月以上経過」などと記載

- 偽サイトへのリンクを設置

さらに調査で、このフィッシング用ドメインは攻撃のわずか2日前に取得されたことが判明しています。

Junon氏はSNSで次のように報告しました。

「乗っ取られました。本当に恥ずかしい。一見正当なサイトに見えたのです。いつもなら公式サイトを直接開くのですが、今回はモバイル端末で操作していて、誤ってリンクを踏んでしまいました」

⚠️ 影響範囲と条件

セキュリティ企業 Privy は次のように指摘しています。

- 影響を受けるには、侵害された約2時間半の間にパッケージを新規インストールし、

- package-lock.jsonを生成するなど特定の条件を満たす必要がある

つまり影響は限定的と見られますが、供給網(サプライチェーン)攻撃の危険性の高さを改めて浮き彫りにしました。

🛡️ 今回の事件から学べること

この事件は、「開発者アカウント1つの乗っ取り」が世界規模で被害を広げるリスクを如実に示しています。

✅ 開発者・利用者が取るべき対策

- メールの送信元ドメインを必ず確認する

- 2FA(二要素認証)を強化し、SMSよりも認証アプリや物理キーを推奨

- パッケージ利用時は署名やハッシュ値を確認

- package-lock.jsonやyarn.lockで依存関係を固定して不用意な更新を防ぐ

🔑 まとめ

- npmの人気パッケージ18種類にマルウェアが仕込まれる大規模事件発生

- 攻撃者はフィッシングメールで開発者アカウントを乗っ取り

- 悪意あるコードは暗号資産取引を盗む可能性あり

- 被害は時間的に限定的だが、サプライチェーン攻撃の危険性を強く示した

💡 今回の事件は、開発者に限らず、エンドユーザーや企業にとっても「ソフトウェアの信頼性は一瞬で揺らぐ」ことを教えてくれる重要な警鐘です。