― 親イスラエル系ハッカー集団⚔️《Predatory Sparrow》が宣言した「テロ資金制裁」の真意とは?

🗞️ 事件の概要

- 日時:2025年6月18日(現地)

- 被害額:9,000万ドル超(約130億円)

- 標的:イラン最大の暗号資産取引所 Nobitex(利用者700万人規模)

- 犯行声明:親イスラエル系ハクティビスト Gonjeshke Darande/Predatory Sparrow

- 資金の行方:

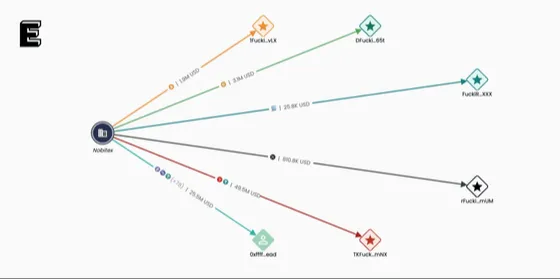

- 盗んだトークンは「FuckIRGCterrorists」など挑発的な文字列入りのバニティアドレスへ送金

- ハッカー自身が秘密鍵を保持せず=実質「バーン」状態

- ブロックチェーン会社 Elliptic は「金銭目的でなく制裁アピール」と分析

🐦 Predatory Sparrow とは?

| 特徴 | 内容 |

|---|---|

| 🎯 ターゲット | イラン政権やIRGC(イスラム革命防衛隊)関連インフラ |

| 🪧 動機 | 「テロ資金・制裁逃れを助ける組織をネットから排除」 |

| 🔥 過去戦績 | 鉄道システム、製鋼所、ガソリンポンプなどを次々ハック |

| 🇮🇱 支援疑惑 | イスラエル政府との連携を示唆する報道多数(公式関与は未確認) |

💣 ハッカーが放った“最後通牒”

「24時間以内にNobitexのソースコードと内部文書を公開する。残る資産は危険だ」

- 政権の資金源&制裁回避の“ハブ”と名指し

- Nobitex従業員を「事実上の兵役」と非難

- 目的は“経済制裁の実力行使”──盗ったコインは換金せず凍結

💥 何が問題視されていたのか?

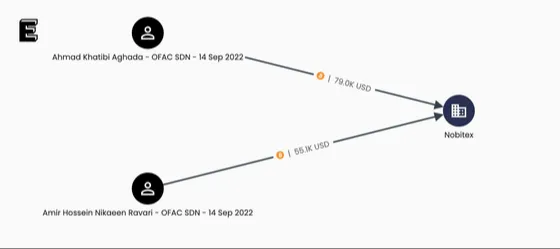

- IRGC との密接な関係性

- ハメネイ師の親族企業や制裁対象工作員が口座を利用

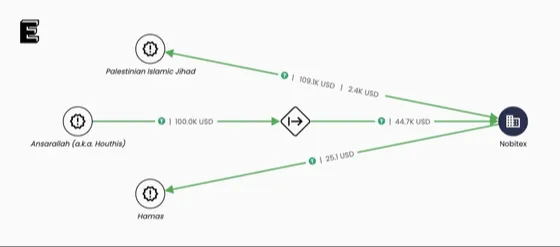

- 敵対勢力への送金経路

- ハマス/イスラム聖戦/フーシ派関連ウォレットに資金流入

- 制裁回避の“使い方マニュアル”を公表

- Nobitex自らユーザーに指南 → ハッカーはこれを糾弾

🔑 “バニティアドレス”で資金を焼却

- 例:

0xDeadBeef...FuckIRGCterrorists... - 衝撃ポイント:

- 物理的に盗んでも秘密鍵ナシ→実質使用不能

- ブロックチェーン上では誰でも残高確認でき、イメージ戦争に利用

- Elliptic CTO トム・ロビンソン氏: 「この英数字列を生成する鍵ペア発見は数十億年レベル。事実上引き出せない」

🌍 国際社会へのインパクト

| 項目 | 影響 |

|---|---|

| 🏦 イラン経済 | IRGC関連資金の回転障害 → 軍事活動の遅延? |

| 🪙 暗号取引所 | 地政学リスク × サイバー攻撃の新フェーズ突入 |

| 🛡️ 各国当局 | 「ハッキング=制裁執行」への評価と対抗策が議論必至 |

| 🐱👤 ハクティビズム | 政治目的の“バーン攻撃”が他地域でも模倣される恐れ |

👁️🗨️ 取引所ユーザーはどう備える?

- セルフカストディ(自己保管)徹底

- 大口保有は複数取引所・ネットワークへ分散

- オンチェーン監視ツールで資金フローを常時チェック

- 政治リスク地域のサービスは利用ポリシーと背景を精査

✍️ まとめ

- Predatory Sparrowは**「テロ資金に鉄槌を」**という政治的メッセージを、ブロックチェーンの 不可逆性+公開性 を利用して世界に可視化。

- “盗んで儲ける”ではなく“盗んで燃やす” という新たなハッキング形態が明確になった。

- 暗号資産ユーザーにとっては、国家・組織対立が資産リスクに直結する時代が到来したと言える。

🔒 あなたのコインは安全?

今一度、保管方法・取引所リスクを見直してみてください。