ロシアのサイバースパイ集団「シークレットブリザード」が他のハッカーを乗っ取る新たな手口とは?

はじめに:注目されるサイバー攻撃の手法

2024年12月4日、アメリカの通信会社LumenのBlack Lotus LabsとMicrosoftの脅威インテリジェンスチームが協力し、ロシアのサイバースパイ集団「シークレットブリザード(Secret Blizzard)」の活動に関する詳細なレポートを発表しました。この報告は、ロシアの国家的サイバー活動がどのように他の脅威アクターのインフラを乗っ取り、攻撃を展開しているかを明らかにしています。本記事では、その手口や影響を詳しく解説します。

「シークレットブリザード」とは何者か?

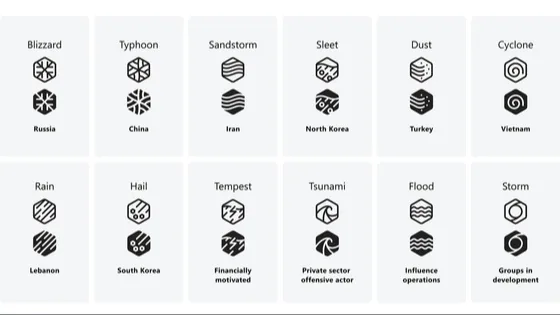

シークレットブリザード(別名Turla)は、ロシア連邦保安庁(FSB)と深い関連があるとされるサイバースパイ集団です。LumenとMicrosoftの共同調査によれば、この集団は他の脅威アクターがすでに侵害しているネットワークを乗っ取るという独自の戦略を採用しています。

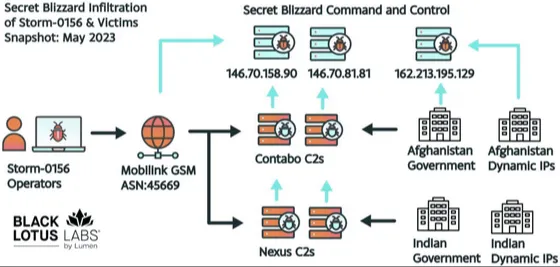

特に注目されたのが、パキスタンを拠点とする「Storm-0156」のインフラを悪用する形で、アフガニスタン政府の機関に攻撃を仕掛けた事例です。シークレットブリザードは、Storm-0156が設置したコントロールサーバーをハイジャックし、バックドアやマルウェアを展開して情報を収集していました。

背景:パキスタンの脅威アクター「Storm-0156」との関係

Storm-0156は、主にアフガニスタンやインドの政府機関を対象にスパイ活動を行っていた脅威アクターです。しかし、2022年後半にシークレットブリザードがStorm-0156のコントロールサーバーに侵入。その結果、同じネットワークを利用する形で、ロシアのサイバー攻撃が隠れ蓑にされました。

シークレットブリザードの戦術と目的

1. 他の脅威アクターを利用した隠蔽戦術

シークレットブリザードは、すでに侵害されているネットワークを利用することで、自身の活動を隠す手法を採用しています。この戦術により、攻撃の痕跡が別の脅威アクターに見えるよう偽装されています。

2. 効率的なリソース活用

既存のインフラを活用することで、シークレットブリザードは少ない労力で迅速に目的を達成できます。一方で、元の侵害者が残した痕跡が原因で自身の活動が明らかになるリスクも伴っています。

3. 主な攻撃対象

シークレットブリザードの攻撃は、主にアフガニスタン政府の外務省や情報総局、外国領事館を対象としていました。これにより、外交関連の機密情報を収集し、ロシア政府の目的を支援する活動が行われていたとされています。

MicrosoftとLumenの調査結果

MicrosoftとLumenは、2023年1月からシークレットブリザードを追跡し、その活動パターンを詳細に分析してきました。特に、Storm-0156のサーバーとシークレットブリザードのコマンド実行の関連性を明確にすることで、脅威アクター間のつながりを解明しました。

主な発見

- 2022年12月から活動を活発化。

- Storm-0156の複数のコントロールサーバーに侵入し、マルウェアを展開。

- シークレットブリザードの動きがStorm-0156の通常の活動パターンと大きく異なることを観測。

シークレットブリザードの活動がもたらす影響

国家間のサイバー戦争の一環

シークレットブリザードの活動は、ロシアが他国のサイバーインフラを利用して攻撃を行うことで、自身の関与を隠す意図を示しています。このような手法は、国際的な非難を避けるための政治的配慮が含まれている可能性があります。

被害拡大の可能性

Lumenは、「侵害が発見された場合、他の脅威アクターに責任を転嫁することができる」と指摘しています。このような戦術が広まれば、今後さらに複雑なサイバー攻撃が展開される可能性があります。

セキュリティ対策の重要性

LumenとMicrosoftは、国家的な脅威アクターによる攻撃に対抗するため、最先端のセキュリティツールの導入が不可欠であると強調しています。また、ネットワーク監視の強化や、異常なデータ転送の検出が効果的であるとされています。

まとめ:これからの課題

シークレットブリザードの活動は、サイバーセキュリティの新たな課題を浮き彫りにしました。他国の脅威アクターを利用する戦術は、発見や対応を困難にするだけでなく、さらなる国際的な緊張を招く可能性があります。各国政府や企業は、サイバー脅威への対策をより一層強化し、国際的な協力を進める必要があります。

関連記事

タグ:シークレットブリザード、サイバー攻撃、FSB、ロシアハッカー、セキュリティ

コメント